Voici la liste des projets auxquels j’ai participé qui sont terminés ou en cours de réalisation :

💡 Projet : Mise en place d’un pare-feu avec pfSense

Dans le cadre de mes apprentissages en administration réseau, j’ai été amené à installer et configurer pfSense, un système de pare-feu open source basé sur FreeBSD. L’objectif du projet était de mettre en place un pare-feu fonctionnel avec des règles de filtrage adaptées à un réseau local d’entreprise.

🖥️ Étapes de l’installation et configuration

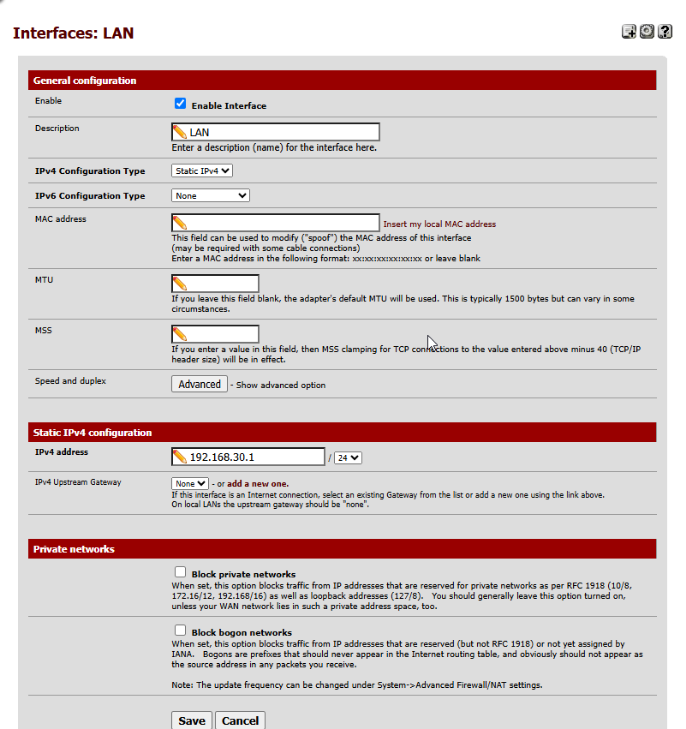

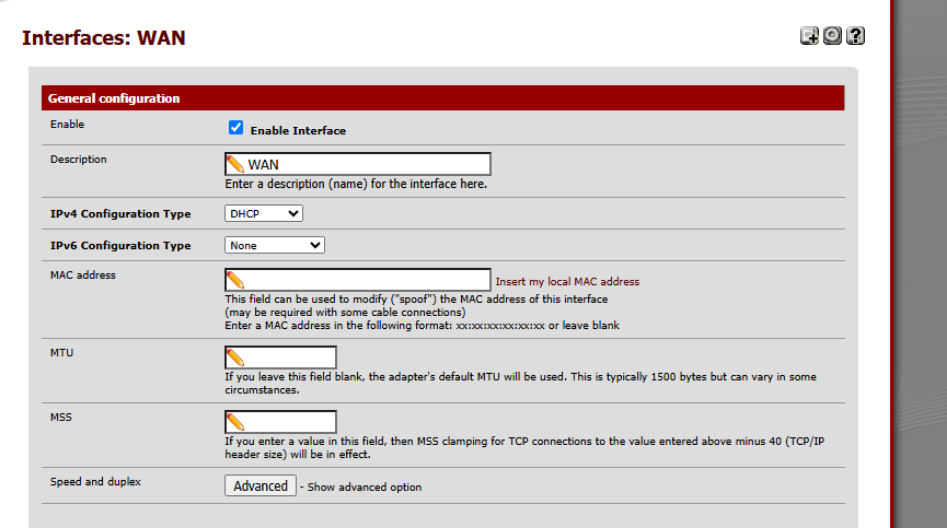

1. Configuration de l’interface WAN/LAN

Sur la première capture, on configure la règle NAT pour permettre l’accès internet depuis le réseau local via l’interface WAN.

- Interface : WAN

- Protocole : TCP

- Adresse source : any (tout le trafic interne)

- Adresse de destination : WAN address

- Redirection vers : IP locale de la machine interne (serveur web/test)

Cela permet de rediriger les requêtes externes vers un serveur local en interne.

2. Création de règles dans le Firewall

Sur la deuxième image, on voit l’ajout d’une règle de pare-feu :

- Interface : LAN

- Action : Pass

- Protocole : TCP/UDP

- Source : LAN subnet

- Port destination : 53 (DNS)

Cette règle autorise les machines du réseau local à interroger des serveurs DNS pour la résolution de noms.

3. Accès au Web configuré

- Règle autorisant le port 80 (HTTP)

- Depuis le LAN subnet

- Destination : Any

Cette configuration est nécessaire pour que les utilisateurs du réseau local puissent naviguer sur Internet.

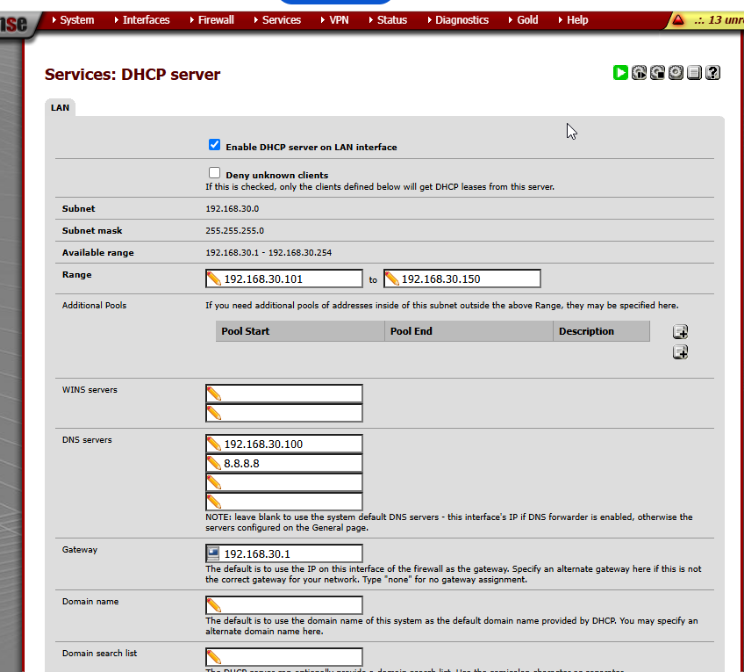

4. Mise en place d’un serveur DHCP

On configure le service DHCP Server pour le réseau local (LAN).

- Plage d’adresses distribuées : 192.168.1.100 → 192.168.1.200

- Passerelle : 192.168.1.1 (IP de pfSense sur le LAN)

- Serveur DNS : laissé vide ou défini selon les besoins (par exemple, 1.1.1.1 / 8.8.8.8)

- Durée du bail : configurable selon les besoins de l’infrastructure

- Ce service permet aux postes clients de recevoir automatiquement une IP et les infos réseau nécessaires

5. Ajout d’un utilisateur local

Un utilisateur administrateur secondaire est ajouté pour sécuriser l’accès au firewall :

- Nom d’utilisateur : (masqué)

- Mot de passe : défini avec confirmation

- Groupes :

adminspour lui accorder les droits nécessaires

C’est une bonne pratique d’avoir plusieurs comptes admin pour des raisons de sécurité et de traçabilité.

6. Définition des privilèges

Ici l’image montre la gestion des privilèges attribués à cet utilisateur :

- Accès à l’interface Web GUI

- Accès complet ou restreint selon le rôle défini (dans ce cas, vraisemblablement un admin complet)

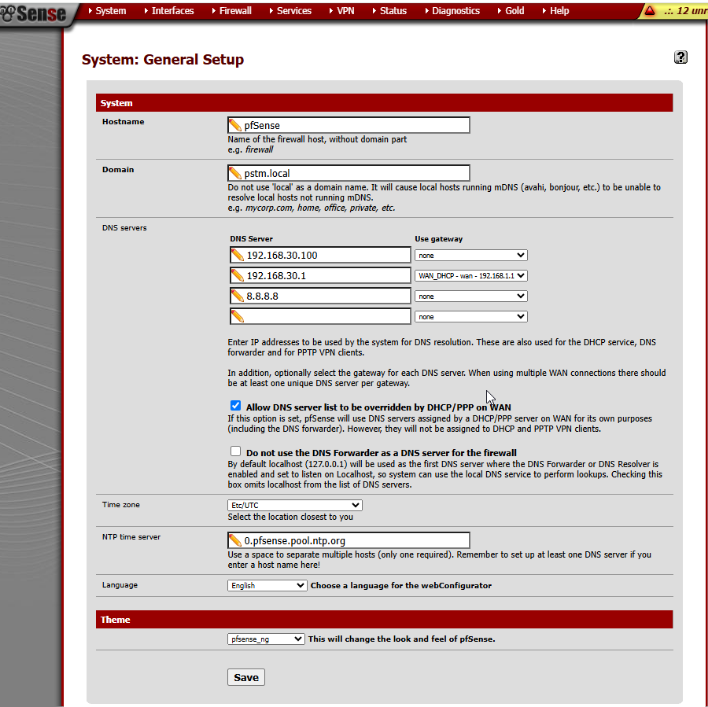

7. Configuration DNS

La dernière capture montre la configuration du DNS Resolver :

- Mode : Actif

- DNS Forwarding activé pour interroger les serveurs DNS publics en cas de requêtes

- Serveurs DNS personnalisés peuvent être ajoutés

Cela permet une résolution efficace des noms de domaine tout en gardant un bon niveau de sécurité et de performance.

✅ Bilan du projet

Grâce à cette installation, j’ai pu maîtriser :

– La création d’un environnement sécurisé et fonctionnel

– L’installation complète de pfSense

– La gestion fine des règles de pare-feu

– L’administration des services réseau essentiels

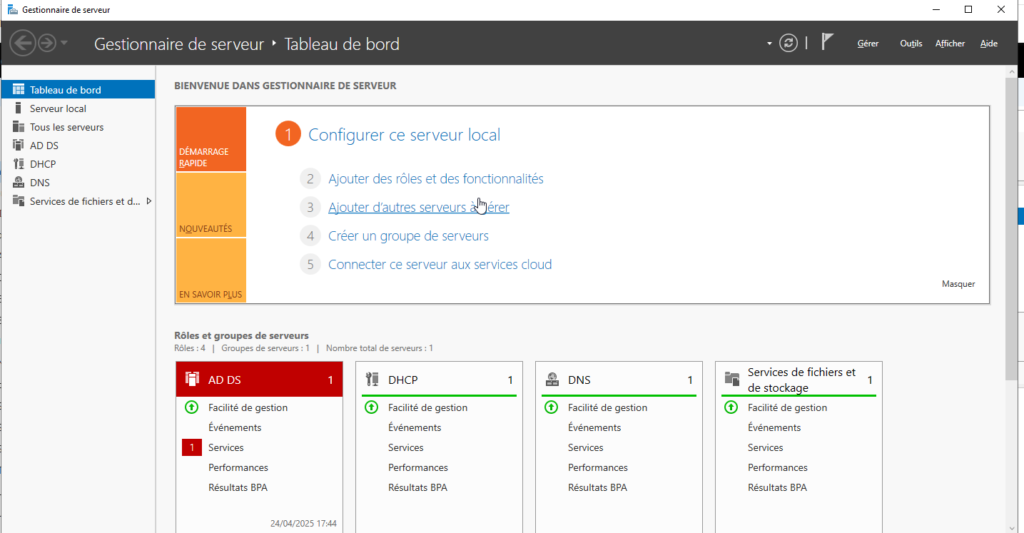

🧩 Projet : Mise en place d’un contrôleur de domaine avec Active Directory et DNS

🎯 Objectif

Créer une infrastructure centralisée permettant la gestion des utilisateurs, des machines, et la résolution DNS au sein d’un réseau d’entreprise. Le tout repose sur un serveur Windows configuré comme contrôleur de domaine Active Directory avec un rôle DNS.

🛠️ Étapes de la configuration

1. Installation des rôles Active Directory et DNS

- Depuis le Gestionnaire de serveur, on sélectionne les rôles :

- Services de domaine Active Directory (AD DS)

- Serveur DNS

- Cela permet au serveur de jouer le rôle de contrôleur de domaine et de gérer les requêtes DNS internes.

2. Configuration du serveur

- Depuis le tableau de bord, on configure le serveur local et on ajoute les rôles nécessaires.

- On procède à la promotion du serveur en tant que contrôleur de domaine, en créant une nouvelle forêt (ex :

entreprise.local).

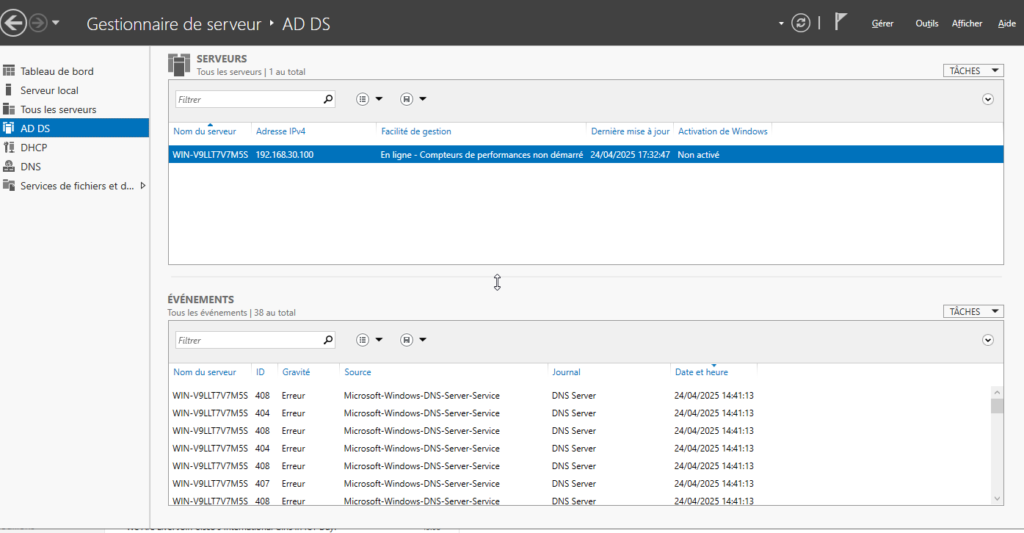

3. Gestion AD DS

- On voit le contrôleur de domaine opérationnel dans AD DS, prêt à gérer l’authentification, les stratégies de groupe, et les comptes.

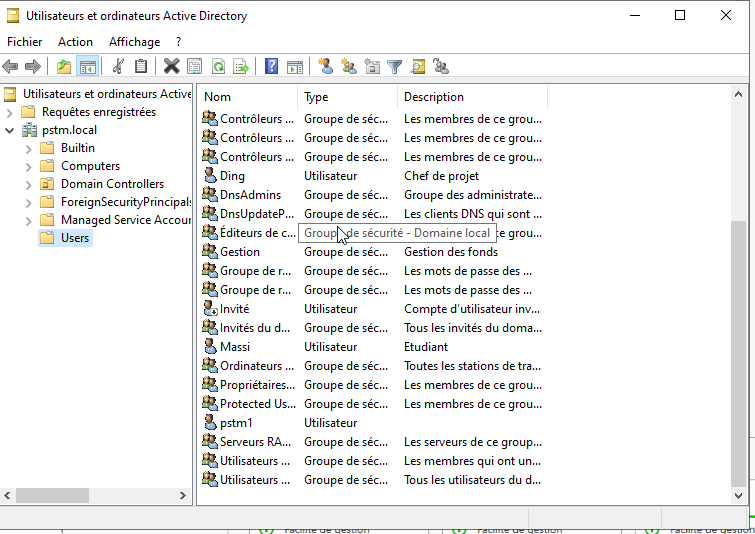

- Vue de la console « Utilisateurs et ordinateurs Active Directory », montrant la structure (domaines, unités organisationnelles, comptes utilisateurs, groupes).

4. Gestion DNS

- Dans la console DNS, on voit les zones créées automatiquement :

- Zone directe (Forward Lookup Zone) correspondant au domaine (

entreprise.local) - Enregistrements A, NS et SOA configurés automatiquement

- Zone directe (Forward Lookup Zone) correspondant au domaine (

- Ce rôle DNS est essentiel pour la résolution de noms interne, en lien avec l’AD.

🔐 Avantages de cette configuration

- Centralisation des utilisateurs : Authentification unique sur tout le réseau

- Sécurité : Application de stratégies via les GPO

- DNS interne : Résolution rapide et personnalisée des noms de machines/domaines

- Évolutivité : Possibilité d’ajouter d’autres serveurs, rôles et services (ex : fichiers, impression, etc.)

✅ Bilan du projet

– Installation et promotion d’un serveur AD DS

– Configuration et gestion du rôle DNS

– Administration des utilisateurs et des groupes

– Structuration d’une infrastructure d’annuaire